在数字世界的幽暗角落里,隐藏着一些不为人知的“幽灵”——它们潜伏在系统深处,悄无声息地消耗资源、窃取数据或引发故障,作为专业的技术人员,我们深知Windows系统并非完美无瑕,而“Windows抓鬼游戏”不仅是一种趣味性的排查练习,更是提升系统诊断能力的实战训练,本文将带你深入这一技术游戏,从系统监控工具的巧妙运用到恶意软件分析的严谨流程,从日志追踪的精细操作到性能优化的底层逻辑,全方位拆解如何像侦探一样揪出系统中的“鬼魅”,并掌握一套科学高效的故障排除方法论,无论你是IT运维工程师还是技术爱好者,都能从中获得实用技巧与深度洞察,让你的Windows系统恢复如初,稳定高效运行。

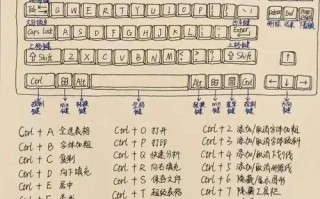

在Windows系统中,“鬼魅”通常指那些导致异常行为却难以定位的问题——可能是后台进程的资源泄露、驱动程序的兼容性冲突,或是潜伏的Rootkit,要“抓鬼”,首先需要一套专业的“武器库”。任务管理器是最基础的入门工具,但多数人仅停留在查看CPU和内存占用的层面,通过切换到“详细信息”标签,你可以深入分析每个进程的线程数、句柄数以及I/O操作,异常高企的数值往往是线索所在,某个看似正常的svchost.exe进程若线程数持续超过500,便可能存在被劫持的风险。

更进一步,Process Explorer(Sysinternals套件工具)能提供更精细的进程树状图和DLL模块加载信息,当你发现未知进程时,右键点击“属性”,查看“数字签名”标签,若签名无效或缺失,需高度警惕,其“悬停提示”功能可实时显示进程的CPU时间累积和页面文件使用量,帮助区分是临时性负载还是持续性异常。

若问题涉及系统底层,Autoruns工具则是“抓鬼”的利器,它能列出所有开机启动项、计划任务、浏览器加载项和服务DLL,甚至包括隐藏的驱动程序,通过禁用可疑项并观察系统变化,往往能快速定位罪魁祸首,某第三方杀软卸载后残留的驱动若未彻底清除,可能导致系统蓝屏, Autoruns的“隐藏项”选项能揪出这类“幽灵驱动”。

“鬼魅”的行踪总会留下痕迹,而日志文件就是案发现场的“指纹”,Windows事件查看器(Event Viewer)是核心日志分析工具,分为“应用程序”“系统”“安全”等日志类别,当系统报错时,首先应查看“系统”日志下的错误级别(Event ID)事件,例如磁盘坏块可能触发ID 11,驱动故障则可能关联ID 37。

对于复杂问题,性能监视器(Performance Monitor)能记录长期的性能计数器数据,如% Processor Time、Available MBytes、Disk Queue Length等,通过设置数据收集器集(Data Collector Sets),你可以创建“抓鬼”会话,在问题复现时自动捕获资源瓶颈,若系统卡顿时PhysicalDisk\Avg. Disk Queue Length持续超过2,说明磁盘I/O已成为瓶颈,需进一步排查是硬件故障还是文件系统错误。

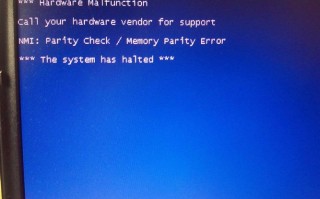

WER(Windows Error Reporting)目录(%ProgramData%\Microsoft\Windows\WER\ReportArchive)存储了系统崩溃的内存转储文件(.dmp),通过WinDbg工具分析这些文件,能精准定位导致蓝屏的驱动模块或 faulty memory 地址,这是“抓鬼”中最高阶的技能之一。

当传统工具难以奏效时,问题可能源于恶意软件的深度潜伏。网络行为分析成为关键,使用Wireshark捕获网络流量,关注异常的外连IP、非标准端口(如33449)或加密流量中的异常模式,某勒索软件会频繁向C2服务器发送HTTP POST请求,其数据包大小往往固定,可通过过滤条件快速定位。

对于文件层面的“鬼魅”,Process Monitor(ProcMon)能实时监控文件系统、注册表和进程的访问路径,通过设置过滤条件(如“Process Name”为“explorer.exe”且“Operation”为“CreateFile”),你可以追踪可疑文件的创建或修改,若发现C:\Users\[用户名]\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup下出现未知.lnk文件,极可能是自启动恶意程序。

若怀疑系统被Rootkit感染,需借助专业工具如GMER或RkHunter,Rootkit会通过劫持系统调用(SSDT)或隐藏进程文件,常规手段难以检测,GMER能扫描隐藏的进程、服务、驱动和内核模块,其“Show hidden modules”选项能揪出伪装成系统文件的恶意代码。

“抓鬼”的最终目的是解决问题,而系统优化则是预防“鬼魅”复现的关键,对于资源泄露问题,可通过资源监视器(Resource Monitor)定位泄露进程,并更新或重装相关组件,若驱动冲突导致系统不稳定,建议使用Driver Booster等工具更新驱动,或回滚到稳定版本。

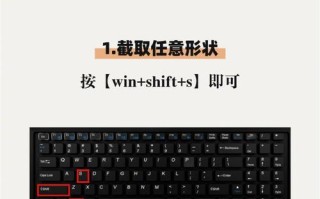

对于注册表错误,需谨慎操作——备份注册表后,使用regedit导出问题分支(如HKEY_LOCAL_MACHINE\SOFTWARE),通过对比正常系统的注册表值修复异常项,文件系统错误则可运行sfc /scannow和chkdsk /f命令,修复系统文件和磁盘坏道。

长期来看,启用Windows Defender的实时保护功能,定期运行脱机扫描(mpcmdrun removesecuredetected),并保持系统更新,能有效预防“鬼魅”入侵。

常见问题解答(FAQ)

Q1:任务管理器显示某个CPU占用100%的进程,但无法定位具体原因,怎么办?

A:可尝试使用Process Explorer查看该进程的线程列表,右键点击线程选择“Stack”,分析调用栈定位问题代码;或通过性能监视器关联该进程的% Processor Time计数器,结合上下文判断是否为算法缺陷或外部资源竞争。

Q2:如何判断系统是否被Rootkit感染?

A:若出现任务管理器被禁用、进程列表消失、杀软无法启动等异常,需警惕Rootkit,可使用GMER扫描隐藏模块,或通过对比在线病毒库(如VirusTotal)检测系统文件的哈希值是否异常。

Q3:抓鬼过程中发现可疑文件,如何安全分析?

A:切勿直接运行!应将文件上传至VirusTotal多引擎扫描,或在虚拟机(如VirtualBox)中沙箱运行,观察行为日志,分析后若确认恶意,需使用Malwarebytes等工具清除,并删除相关注册表项和启动项。

Q4:系统频繁蓝屏,如何通过.dmp文件定位问题?

A:使用WinDbg加载内存转储文件,执行!analyze v命令,系统会分析崩溃原因并显示导致问题的驱动模块(如nvlddmkm.sys为NVIDIA驱动故障),根据提示更新驱动或修复硬件。

Q5:如何预防“鬼魅”问题再次发生?

A:定期备份系统(使用Macrium Reflect创建系统镜像),限制非管理员权限账户使用,安装 reputable 安全软件,并避免下载来路不明的软件或附件,启用Windows的“ controlled folder access”功能,阻止未授权程序修改关键文件夹。

标签: Windows抓鬼游戏玩法 Windows系统抓鬼游戏教程 Windows平台抓鬼游戏推荐