在数字世界的交叉地带,Linux 系统以其强大的命令行工具和灵活性,成为系统管理员和技术爱好者的首选,当面对一个因故障或安全事件而无法启动的 Windows 系统时,利用 Live Linux 环境访问、修复甚至取证 Windows 硬盘,是一项极具价值的技能,本文将深入探讨如何从技术层面实现 Linux 入侵 Windows 硬盘,涵盖从基础挂载到高级数据恢复与安全分析的完整流程,揭示其背后的技术原理与最佳实践,助你掌握这一跨平台操作的核心能力。

在开始之前,我们需要明确一个核心概念:这里的“入侵”并非指恶意的黑客行为,而是指在未经图形化交互的情况下,通过 Linux 命令行对 Windows 硬盘进行强制访问、读取和修改操作,这通常发生在 Windows 系统完全无法启动、忘记密码、或需要进行深度数据恢复与取证分析的场景中,整个过程依赖于对文件系统、权限机制和硬件接口的深刻理解。

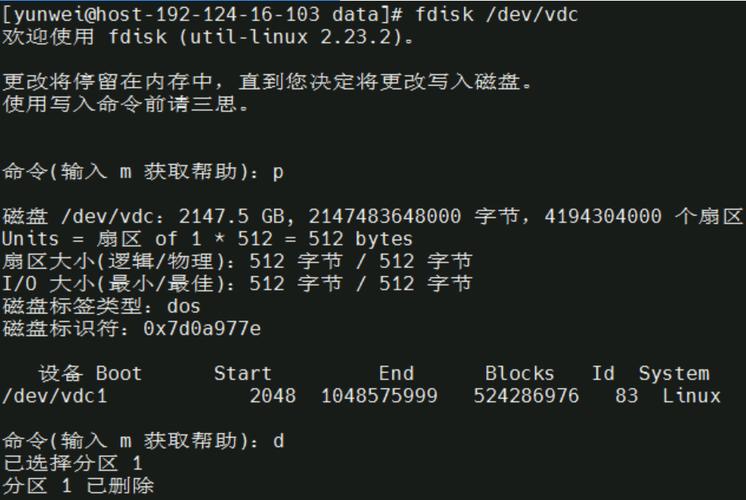

准备工作是成功的关键,你需要一台能够正常启动的 Linux 计算机,这可以是一台安装有 Linux 的物理机,也可以是一个通过 U 盘或 CDROM 启动的 Live Linux 环境(如 Ubuntu Live、Knoppix 等),你需要一个可用的 SATA/USB 转接器 或直接将目标 Windows 硬盘作为从盘连接到你的 Linux 主机上,确保你的 Linux 系统能够识别到这块新的硬盘设备,在终端中运行 sudo fdisk l 或 lsblk 命令,你将看到类似 /dev/sdb 或 /dev/nvme0n1 这样的设备名,这便是你的目标 Windows 硬盘。

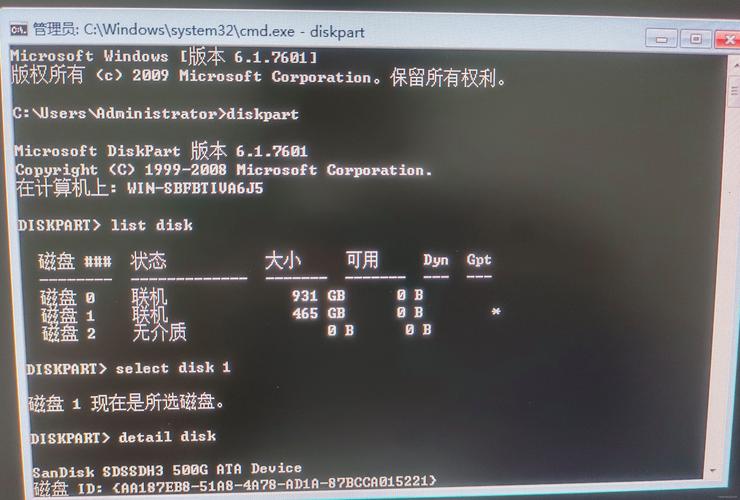

识别出目标硬盘后,下一步是理解其分区结构,现代 Windows 系统通常采用 GPT(GUID Partition Table) 分区格式,而较老的系统可能使用 MBR(Master Boot Record),无论哪种格式,Windows 系统的核心分区都是 NTFS 或 exFAT 文件系统,我们需要找到包含操作系统文件的分区,通常是标记为 "OS" 或 "Windows" 的主分区,其大小通常在几十 GB 到上百 GB 不等,同样,不要忽略 系统保留分区(System Reserved Partition),它位于 GPT 磁盘的开头,不分配盘符,但可能包含启动管理器、BitLocker 加密密钥等信息,对于系统恢复至关重要。

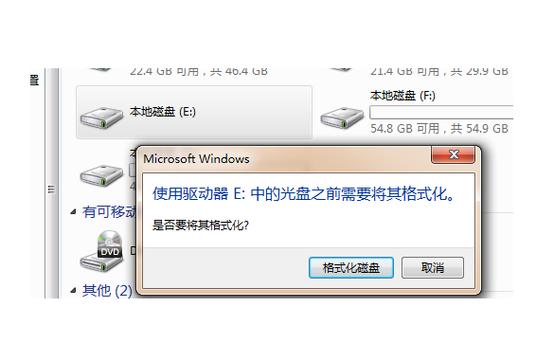

找到正确的分区后,就可以尝试挂载了,假设你的 Windows 分区是 /dev/sdb1,首先创建一个挂载点,sudo mkdir /mnt/windows,然后使用 mount 命令尝试挂载:sudo mount t ntfs3g /dev/sdb1 /mnt/windows,这里我们使用了 ntfs3g 驱动,因为它提供了对 NTFS 文件系统的完整读写支持,是 Linux 环境下访问 Windows 分区的标准工具,如果一切顺利,你就可以通过 cd /mnt/windows 进入 Windows 的 C 盘根目录,浏览和复制文件了,事情往往不会如此简单,你可能会遇到“权限被拒绝”的错误,这是因为 NTFS 权限 机制在起作用,即使你以 root 用户身份挂载,也可能无法访问某些受保护的系统文件,因为这些文件的权限信息是针对 Windows 用户账户设置的。

为了解决权限问题,我们需要一个更强大的工具:chntpw。chntpw 是一个专门用于编辑 Windows SAM(Security Accounts Manager)数据库和注册表的命令行工具,它允许我们绕过 Windows 的安全机制,重置用户密码、启用或禁用账户,你需要安装它:sudo aptget install chntpw(基于 Debian/Ubuntu 的系统),挂载 Windows 分区后,你需要进入该分区的 Windows/System32/config 目录,这里存放着 SAM、SYSTEM、SECURITY 等核心注册表文件,使用 chntpw 的命令如下:sudo chntpw e /mnt/windows/Windows/System32/config/SAM,进入 chntpw 的交互式环境后,你可以使用 ls 列出用户,l 查看用户详细信息,然后使用 来清空指定用户的密码(实现无密码登录),或使用 1 来更改密码,操作完成后,输入 q 退出,这一步堪称 Linux 入侵 Windows 硬盘 的“点睛之笔”,它直接触及了 Windows 安全的核心。

除了密码重置,数据恢复是另一个常见需求,当 Windows 系统崩溃无法启动时,用户最关心的往往是个人文件,利用 Linux 的强大能力,我们可以轻松完成这项任务,挂载 Windows 分区后,你可以使用 cp、rsync 等命令将重要数据(如 Users 目录下的文档、图片、视频,以及 ProgramData 中的应用配置数据)备份到外部存储设备,对于更复杂的数据恢复场景,例如文件系统损坏导致文件丢失,可以使用专业的 数据恢复软件,如 TestDisk 和 PhotoRec,TestDisk 可以修复损坏的引导扇区、重建分区表,而 PhotoRec 则能通过分析文件头信息,在文件系统严重损坏甚至格式化的情况下,深度扫描并恢复各种类型的文件,其恢复能力令人惊叹。

在进行任何修改或恢复操作之前,数据备份 是一条不可逾越的铁律,你应该始终先对目标 Windows 硬盘创建一个完整的镜像备份,在 Linux 下,你可以使用 dd 命令来完成这项工作:sudo dd if=/dev/sdb of=/path/to/backup.img bs=4M status=progress,这个命令会逐扇区地复制整个硬盘,生成一个 .img 镜像文件,所有后续的实验和操作都应在这个镜像文件上进行,直到你确认操作成功且安全,再应用到原始硬盘,这是负责任的 技术人员 必须具备的职业素养。

让我们将整个过程升华到 安全分析 的层面,当一个 Windows 系统疑似遭受入侵时,取证分析变得至关重要,Linux 提供了一系列强大的开源工具,可以成为数字取证专家的利器,通过挂载 Windows 系盘,你可以分析 Windows/Logs 目录下的日志文件,查看 Prefetch 文件以了解最近运行的可执行程序,检查 Amcache.hve 以获取应用程序的安装和运行历史。Volatility 框架允许你分析 Windows 的内存转储文件(.dmp),从中提取进程列表、网络连接、驱动模块等关键信息,即使在系统已关闭的情况下,也能重构出入侵发生时的系统状态,这些技术手段,将“入侵”从一种破坏行为,转变为一种防御和溯源的艺术。

从基础的挂载读写,到核心的密码重置,再到高级的数据恢复与安全取证,Linux 凭借其无与伦比的灵活性和强大的命令行工具,为我们提供了一套完整的 Linux 入侵 Windows 硬盘 解决方案,这不仅是一项技术,更是一种思维方式的体现,它教会我们如何在一个系统失效时,利用另一个系统的视角去审视、修复和理解问题,从而在复杂的 IT 环境中游刃有余。

常见问题解答(FAQ)

Q1: 我使用的是 exFAT 格式的 Windows 硬盘,该如何挂载?

A1: 对于 exFAT 分区,Linux 系统通常需要安装 exfatutils 或 exfatprogs 包,安装后,可以使用 sudo mount t exfat /dev/sdb1 /mnt/windows 命令进行挂载,与挂载 NTFS 分区类似。

Q2: 使用 chntpw 重置密码后,Windows 仍然无法登录,可能是什么原因? A2: 这可能有几个原因:1) 你重置的密码账户与当前启动所需的用户账户不匹配;2) 系统可能启用了 BitLocker 磁盘加密,即使密码正确,也需要提供恢复密钥才能解锁;3) 系统文件可能已损坏,导致即使密码正确也无法启动,建议检查是否为正确的用户账户,并尝试进入安全模式或使用 Windows 安装盘进行启动修复。

Q3: 我在尝试挂载 NTFS 分区时收到 “mount: wrong fs type, bad option, bad superblock” 错误,怎么办?

A3: 这个错误通常表示你的 Linux 系统缺少 ntfs3g 驱动,请确保已安装该软件包(在 Ubuntu/Debian 上使用 sudo apt install ntfs3g),安装后再次尝试挂载命令即可,如果问题依旧,可能是分区表或文件系统本身已严重损坏。

Q4: 在 Linux 下直接操作 Windows 硬盘安全吗?会损坏数据吗?

A4: 操作本身是安全的,但存在风险,最大的风险来自于误操作,例如错误地格式化分区或删除关键系统文件。强烈建议 在进行任何修改之前,先使用 dd 等工具创建完整的硬盘镜像备份,所有高风险操作都应在镜像副本上进行,确认无误后再应用到原始硬盘。

Q5: 除了 chntpw,还有哪些工具可以重置 Windows 密码?

A5: 除了 chntpw,还有一些图形化工具,如 KonBoot,它可以在不修改任何文件的情况下,临时绕过 Windows 的密码验证,让你直接登录,一些专业的 Windows 密码重置工具包(如 Hiren's BootCD PE)也集成了类似功能,它们通常提供一个启动环境,让你在 Windows 系统外部进行密码重置。

标签: Linux访问Windows硬盘数据 Linux读取Windows硬盘文件 Linux修复Windows硬盘故障