在数字化时代,Windows操作系统作为全球最广泛使用的桌面平台,其安全性直接关系到个人隐私、企业数据乃至国家关键基础设施的稳固,深入理解并掌握专业的Windows安全测试方式,不仅是安全从业者的核心技能,更是每一位IT决策者和技术爱好者必备的知识体系,本文将系统性地剖析从基础漏洞扫描到高级渗透测试的全流程方法,带你构建起一套立体化的Windows安全防御与评估框架,助你洞悉系统潜在风险,筑牢数字世界的安全防线。

Windows安全测试是一项系统工程,需结合自动化工具与手动验证,覆盖从系统配置到应用程序的多个层面。信息收集是所有测试的起点,通过主动或被动方式获取目标系统的详细信息,包括开放的端口、运行的服务、操作系统版本及补丁状态等,工具如Nmap、Maltego可用于网络扫描,而Nessus则能快速识别已知漏洞,生成详细的漏洞报告,这一阶段的目标是建立完整的资产清单,为后续测试奠定基础。

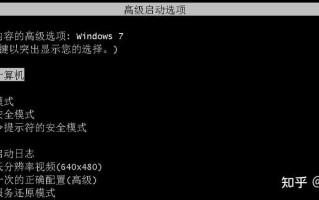

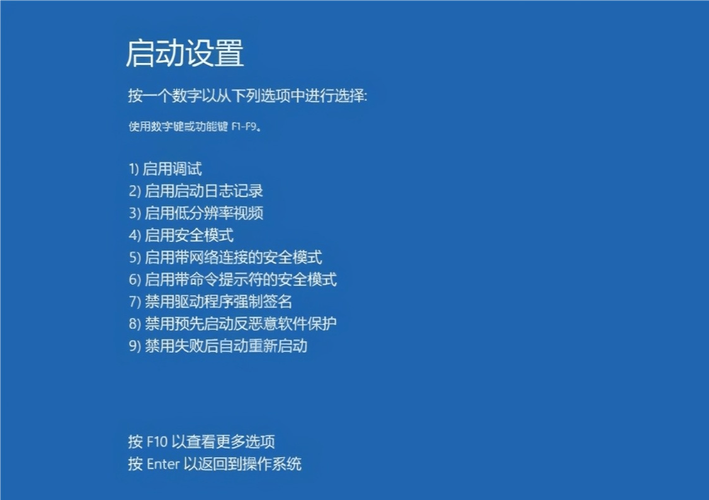

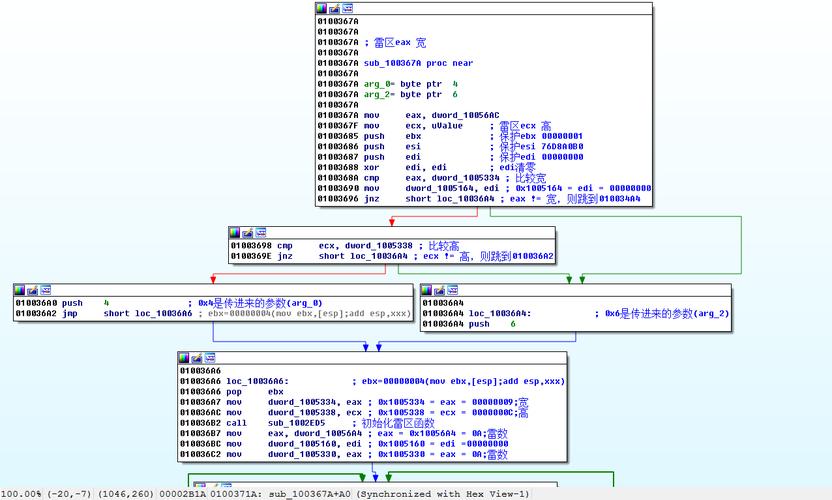

权限提升测试是评估系统安全性的关键环节,攻击者一旦获得低权限访问,便会尝试利用系统或软件中的配置错误、漏洞获取更高权限,测试人员需模拟攻击路径,检查是否存在默认密码、未修复的提权漏洞(如Windows Dirty Pipe)、组策略滥用等问题,使用PowerShell脚本或Metasploit框架中的exploit/windows/local模块,可有效验证权限提升的可能性,并验证最小权限原则是否得到严格执行。

在网络层安全测试中,防火墙配置、IPSec策略及端口转发规则是重点,测试需验证是否所有非必要端口均已关闭,是否存在允许匿名访问的共享资源,以及VPN配置是否存在弱认证机制,工具如Wireshark可捕获网络流量分析异常通信,而netsh命令则可用于检查防火墙规则的有效性,确保网络层防护无懈可击,是抵御外部攻击的第一道屏障。

应用程序安全测试同样不容忽视,尤其是第三方软件和浏览器插件,常成为攻击者的突破口,静态应用安全测试(SAST)工具如Checkmarx可扫描代码中的SQL注入、跨站脚本(XSS)等漏洞,而动态应用安全测试(DAST)工具如OWASP ZAP则能在运行时模拟攻击,检测Web应用的脆弱性,需确保所有应用程序均从官方渠道获取,并定期更新至最新版本,以避免零日漏洞的威胁。

社会工程学测试是评估人为因素风险的重要手段,通过钓鱼邮件、电话伪装等方式,测试员工的安全意识,发送包含恶意链接的邮件,统计点击率或密码泄露情况,从而制定针对性的安全培训计划,这一环节虽非技术测试,但对整体安全体系的完善至关重要,能有效降低内部威胁带来的风险。

日志分析与事件响应是安全测试的闭环,通过Windows事件查看器、SIEM(安全信息和事件管理)系统收集日志,分析异常登录、权限变更等行为,验证检测机制的有效性,测试人员需模拟真实攻击场景,确认系统能否及时告警并触发响应流程,确保在发生安全事件时,能够快速定位、遏制并修复漏洞。

常见问题解答(FAQ)

Q1: Windows安全测试是否需要获得授权?

A1: 是的,未经授权的测试可能违反法律,测试前必须获得系统所有者的书面许可,并在隔离环境中进行,避免影响生产系统。

Q2: 如何选择合适的安全测试工具?

A2: 根据测试需求选择工具,漏洞扫描用Nessus,网络分析用Wireshark,Web应用测试用OWASP ZAP,同时需考虑工具的兼容性、更新频率及技术支持。

Q3: 手动测试与自动化测试哪个更重要?

A3: 两者相辅相成,自动化测试高效覆盖已知漏洞,而手动测试能发现自动化工具无法识别的逻辑缺陷和复杂攻击路径,建议结合使用。

Q4: 如何应对Windows的零日漏洞?

A4: 零日漏洞无补丁时,需依赖深度防御策略,如启用网络隔离、限制用户权限、部署终端检测与响应(EDR)工具,并密切关注厂商发布的安全公告。

Q5: 安全测试频率应为多少?

A5: 建议至少每季度进行一次全面测试,重大系统更新或新应用部署后需追加测试,对于高敏感环境,可考虑每月进行一次快速扫描。

标签: Windows安全测试常用方法 Windows渗透测试技术 Windows系统安全评估工具